Kompletny przewodnik po podszywaniu się pod identyfikator dzwoniącego i jego działaniu

Czy kiedykolwiek pomyślałeś, że numer wyświetlany na drugim końcu telefonu może wcale nie być prawdziwą tożsamością dzwoniącego? To jest magia połączenie parodiujące technologia, która pozwala „udawać”, że jesteś dowolnym numerem, aby wybrać numer telefonu, czy to szefa, przyjaciela, czy nawet organizacji. Brzmi jak film szpiegowski? Wkradło się to do naszego codziennego życia. Zrozumienie, jak to działa, nie tylko pomoże Ci uniknąć oszustw, ale może również umożliwić Ci identyfikację uzasadnionych zastosowań ochrony prywatności lub konkretnych komunikatów. Czytaj dalej, aby dowiedzieć się, czym jest ta technologia.

W tym artykule:

- Część 1: Czym jest połączenie fałszywe?

- Część 2: Dlaczego warto korzystać z funkcji podszywania się pod identyfikator dzwoniącego

- Część 3: Jak rozpoznać, czy to jest fałszywe połączenie

- Część 4: Jak zatrzymać fałszywe połączenia

- Część 5: Jak podrobić identyfikator dzwoniącego

- Część 6: Najlepsze aplikacje, które podszywają się pod identyfikator dzwoniącego

- Wskazówka bonusowa: Zmień swoją lokalizację w dowolne miejsce

Część 1: Czym jest połączenie fałszywe?

Być może odebrałeś takie połączenie: na ekranie wyświetla się numer znajomego lub oficjalny numer organizacji, ale po odebraniu okazuje się, że to obcy, a nawet oszustwo. Zjawisko to jest znane jako podszywanie się pod identyfikator dzwoniącego.

Mówiąc prościej, fałszywe połączenia to techniczne środki, które pozwalają dzwoniącym ukryć swój prawdziwy numer telefonu i wyświetlić dowolny numer, używając narzędzia do podszywania się pod identyfikator dzwoniącego. Niezależnie od tego, czy chodzi o rozrywkę, ochronę prywatności czy złośliwe cele, fałszywe połączenia telefoniczne stają się coraz powszechniejsze.

Obecnie wiele aplikacji do fałszywych połączeń oferuje bezpłatne usługi podszywania się pod połączenia, umożliwiając użytkownikom łatwe wykonywanie połączeń z fałszywymi numerami i inicjowanie fałszywych połączeń z dowolnego numeru. Te funkcje brzmią jak coś z filmu o hakerach, ale w rzeczywistości wiele zwykłych osób również używa tych narzędzi, aby prawnie chronić prywatność swoich połączeń.

Jednak te darmowe narzędzia do identyfikacji fałszywych połączeń utrudniają również identyfikację oszustów, dlatego musimy zrozumieć, czym jest fałszywe połączenie, aby zachować większą czujność podczas odbierania połączeń.

Część 2: Dlaczego warto korzystać z funkcji podszywania się pod identyfikator dzwoniącego

Chociaż podszywanie się pod identyfikator dzwoniącego jest często wykorzystywane do oszustw, nie jest to całkowicie negatywne. Wiele osób wykorzystuje je w uzasadnionych i rozsądnych celach. Oto kilka typowych powodów:

• Ochrona prywatności osobistej

Niektórzy użytkownicy chcą zachować swój prawdziwy numer prywatny podczas połączeń, zwłaszcza podczas kontaktowania się z klientami lub nieznajomymi w pracy. Fałszywe połączenia mogą skutecznie ukryć informacje o tożsamości.

• Komunikacja biznesowa

Pracownicy działu obsługi klienta lub sprzedaży mogą używać funkcji podszywania się pod numer dzwoniącego, aby wszystkie połączenia były wyświetlane jako jeden numer firmy, co zwiększa wiarygodność marki.

• Testowanie systemów bezpieczeństwa

Specjaliści ds. cyberbezpieczeństwa czasami korzystają z aplikacji do podszywania się pod rozmówcę, aby testować możliwości ochronne systemów telefonicznych i identyfikować potencjalne luki w zabezpieczeniach.

• Zapobieganie nękaniu i oddzwanianiu

Niektórzy użytkownicy chcą ukryć swoje prawdziwe dane podczas kontaktowania się z nieznanymi osobami, korzystając z bezpłatnych usług podszywania się pod rozmówcę. Pozwala im to uniknąć późniejszych nękań lub oddzwaniania.

Jednak pomimo uzasadnionych zastosowań połączeń spoofingowych, fakt, że mogą one łatwo ukryć dowolny numer, utrudnia rozróżnienie prawdziwych od fałszywych. Następnie przyjrzyjmy się, jak zidentyfikować te „pozornie godne zaufania” połączenia spoofingowe.

Część 3: Jak rozpoznać, czy to jest fałszywe połączenie

Wraz z powszechnym wykorzystaniem technologii podszywania się pod identyfikator dzwoniącego, identyfikacja fałszywego połączenia telefonicznego stała się coraz trudniejsza. Oszuści często wykorzystują tę technologię, aby podszywać się pod banki, agencje rządowe lub znajomych, aby zdobyć zaufanie użytkowników. Jak więc zwykli użytkownicy mogą ustalić, czy otrzymane połączenie jest fałszywe?

• Nietypowy wyświetlacz identyfikatora dzwoniącego

Jeśli w połączeniu przychodzącym jest widoczny lokalny posterunek policji lub bank, a akcent, ton głosu lub treść rozmowy telefonicznej wydają się nieprofesjonalne lub podejrzane, jest to prawdopodobnie próba oszustwa.

• Prośby o podanie poufnych informacji lub dokonanie płatności

Legalne organizacje nie będą prosić o numery kart bankowych, kody weryfikacyjne itp. przez telefon. Jeśli „departament rządowy” zadzwoni do Ciebie z prośbą o przelew, prawdopodobnie używa podszywacza połączeń, aby ukryć swoją tożsamość.

• Częste połączenia z nieznanych numerów

Jeśli ostatnio otrzymałeś wiele połączeń z nieznanych numerów o podobnej treści, może to być aplikacja do fałszywych połączeń działająca masowo. Powinieneś również zachować ostrożność Czy twój telefon jest śledzony?co może doprowadzić do wycieku informacji.

• Znany numer telefonu

Niektóre aplikacje podszywające się pod numery telefonów mogą symulować numery kontaktów, oszukując Cię i nakłaniając do odbierania połączeń z niewielkimi różnicami.

• Użyj narzędzi do wyszukiwania odwrotnego

Możesz spróbować skorzystać z narzędzi do wyszukiwania numerów telefonów lub aplikacji identyfikujących rozmówcę; jeśli to fałszywe połączenie, niektóre programy antynękaniowe mogą oznaczyć numery jako „potencjalne oszustwa” lub „numery wysokiego ryzyka”.

Po nauczeniu się tych umiejętności identyfikacji wiele osób będzie zaniepokojonych kolejnym krokiem: jak możemy skutecznie powstrzymać częste występowanie podszywania się pod identyfikator dzwoniącego? Następnie przedstawimy kilka praktycznych metod, które pomogą Ci zatrzymać podszywanie się pod połączenia.

Część 4: Jak zatrzymać fałszywe połączenia

Chociaż technologia podszywania się pod Caller ID ma właściwości neutralne, jej niewłaściwe użycie może prowadzić do oszustwa, nękania lub złośliwego podszywania się. Na szczęście możemy skutecznie zapobiegać takim połączeniom za pomocą następujących metod.

Włącz funkcję blokowania połączeń

Większość systemów smartfonów posiada podstawowe funkcje blokowania:

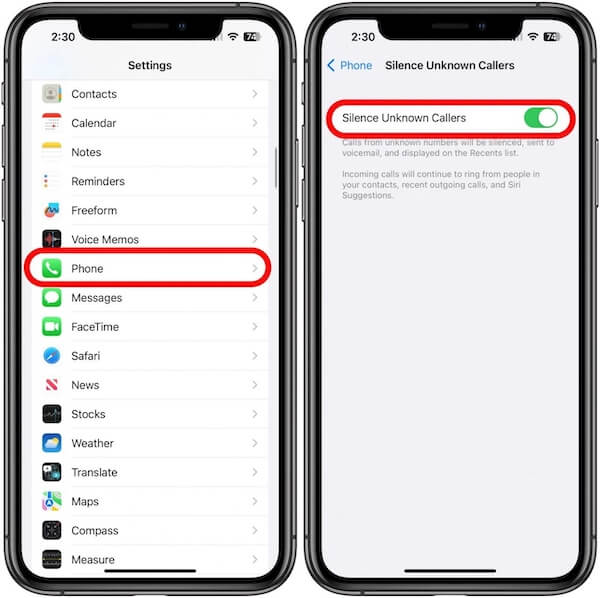

Dla iPhone'a:

otwarty Ustawienia > Telefon.

Włączać Ucisz nieznanych rozmówców, która wyciszy połączenia z nieznanych numerów i nie będzie Ci przeszkadzać.

Dla Android:

Otworzyć Telefon aplikację i przejdź do Ustawienia.

W interfejsie Ustawienia połączeń wybierz Numery bloków i włącz Blokuj połączenia od nieznanych osób takty muzyczne.

Te proste metody blokują większość nieznanych numerów generowanych przez bezpłatne narzędzia do podszywania się pod inne osoby.

Profesjonalne aplikacje do przechwytywania obrazu przez osoby trzecie

Na rynku dostępne są niektóre wydajne narzędzia do identyfikacji i przechwytywania połączeń, takie jak Truecaller i Hiya. Narzędzia te mogą automatycznie identyfikować i blokować podejrzane połączenia.

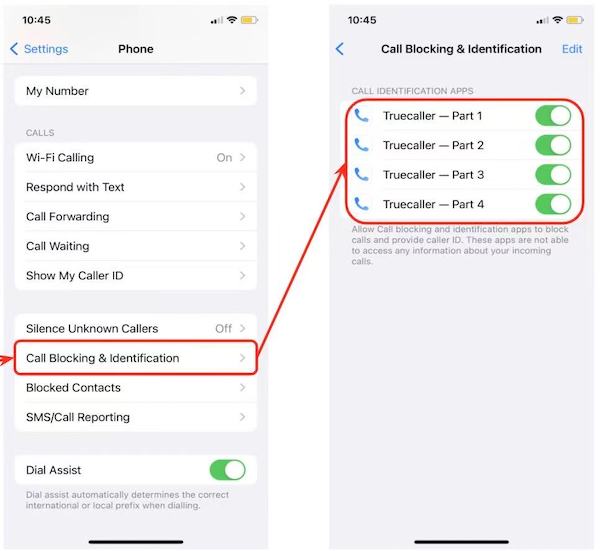

Na przykładzie Truecallera:

Pobierz oprogramowanie ze sklepu App Store lub Google Play, załóż konto i włącz uprawnienia telefonu.

Włącz funkcję automatycznego blokowania spamu w oprogramowaniu. Następnie przejdź do Ustawienia > Telefon > Blokowanie i identyfikacja połączeń i włącz wszystkie przełączniki zgodnie ze wskazaniem. System będzie identyfikował i blokował większość fałszywych identyfikatorów dzwoniących w czasie rzeczywistym.

Profesjonalne oprogramowanie blokujące innych firm faktycznie zmniejsza częstotliwość nękania. Jednak jeśli obawiasz się, że niebezpieczne oprogramowanie będzie przenosić wirusy, które sprawią, że Twoje iPhone niedostępny, nadal zaleca się korzystanie z wbudowanych funkcji telefonu.

Użyj trybu skupienia lub trybu Nie przeszkadzać

Ta metoda, choć radykalna, jest bardzo skuteczna w przypadku częstych zakłóceń w postaci fałszywych połączeń telefonicznych.

Dla iPhone'a:

Nawigować do Ustawienia > Centrum > Nie przeszkadzać.

Wybierać Ludzie w sekcji ALLOW NOTIFICATIONS i dodaj wszystkie swoje kontakty. W ten sposób połączenia od osób niebędących kontaktami zostaną bezpośrednio wyciszone.

Dla Android:

Przejdź do Ustawień aplikacji Telefon i stuknij Powiadomienia > Nie przeszkadzać.

Włącz przełącznik, aby włączyć tę funkcję. Przesuń w dół i wybierz Połączenia i wiadomości. Kliknij na Dodaj kontakty przycisk, aby dodać osoby, które mogą do Ciebie dzwonić.

Stosując powyższe metody możesz skutecznie zapobiec przeszkadzaniu Ci przez fałszywe połączenia i uniknąć ryzyka odbierania połączeń z nieznanych numerów.

Część 5: Jak podrobić identyfikator dzwoniącego

Chociaż podszywanie się pod identyfikator dzwoniącego jest często wykorzystywane w złośliwych celach, ta technologia ma również rozsądne zastosowania w uzasadnionych okolicznościach, takich jak ukrywanie prywatnych numerów, przeprowadzanie testów bezpieczeństwa lub wyświetlanie ujednoliconego numeru w systemach obsługi klienta. Oto kilka typowych metod, jeśli chcesz podrobić połączenie z uzasadnionych powodów.

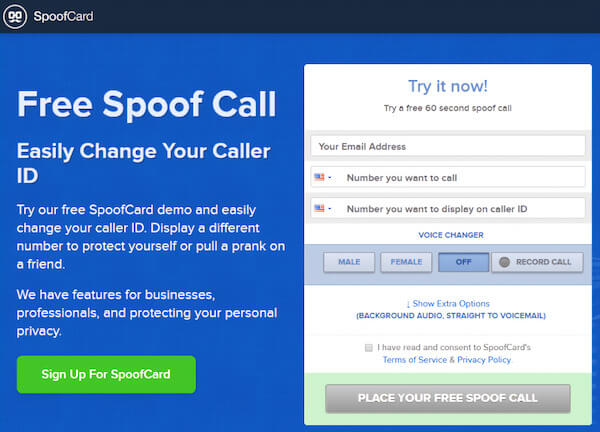

Bezpłatne usługi połączeń spoofingowych online

Niektóre witryny internetowe oferują bezpłatną funkcję wykonywania fałszywych połączeń, umożliwiającą wprowadzenie numeru docelowego i fałszywego za pośrednictwem strony internetowej w celu symulowania połączenia przychodzącego.

Otwórz stronę internetową, np. SpoofCard, PrankDial lub inną bezpłatną usługę podszywania się pod połączenia.

Wprowadź numer identyfikacyjny fałszywego rozmówcy, który chcesz wyświetlić, oraz numer odbiorcy.

Wybierz, czy chcesz nagrać lub zmienić głos (w zależności od usługi), a następnie nawiąż połączenie.

Ta metoda nadaje się do jednorazowych testów lub żartów (w granicach prawa), ale jej funkcjonalność jest stosunkowo prosta i ma wiele ograniczeń.

Aplikacja podszywająca się pod Caller ID

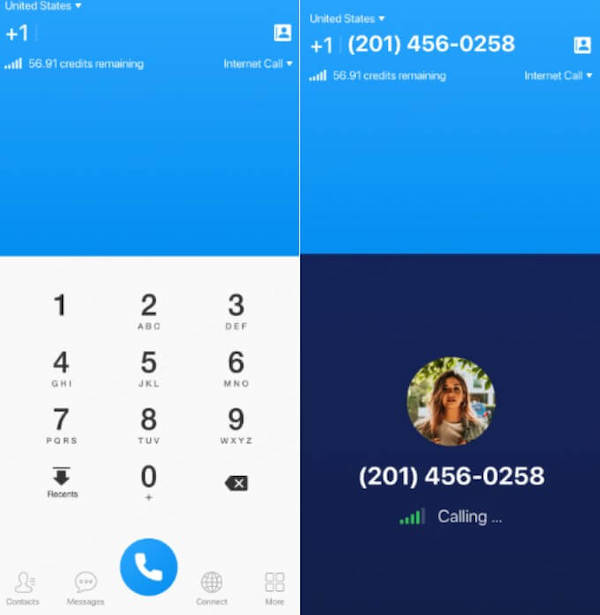

Bardziej wygodnym sposobem jest pobranie dedykowanej aplikacji do spoof call. Oto podstawowy proces użytkowania na przykładzie Dingtone:

Pobierz i zainstaluj profesjonalną aplikację do podsłuchiwania połączeń ze sklepu App Store lub Google Play.

Zarejestruj konto, wprowadź Cyferblat interfejs i wybierz numer, który chcesz wyświetlić w numer wirtualny Sekcja.

Wprowadź numer telefonu drugiej osoby i zainicjuj fałszywe połączenie telefoniczne.

Niektóre aplikacje podszywające się pod rozmówcę obsługują także rozszerzone funkcje, takie jak zaplanowane połączenia, zmiana głosu, nagrywanie rozmów itp., co zwiększa realizm kamuflażu.

Platformy komunikacji w chmurze

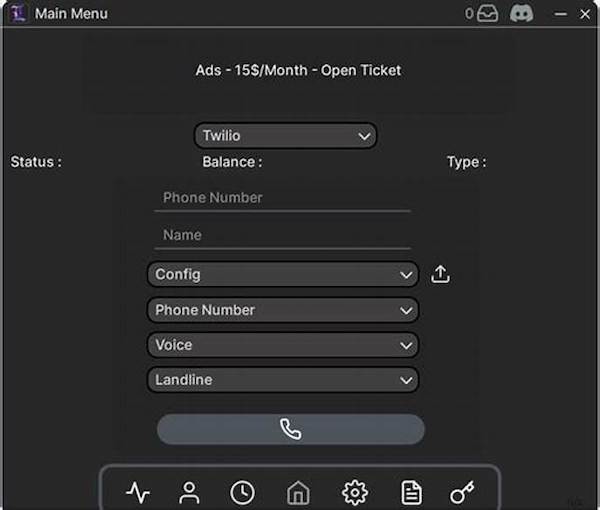

Dla deweloperów lub użytkowników korporacyjnych platformy takie jak Twilio i Plivo umożliwiają kodowanie w celu wysyłania klientom ujednoliconego numeru identyfikacyjnego dzwoniącego. Ta metoda jest bardziej profesjonalna i zazwyczaj wymaga doświadczenia w zakresie programowania. Podaj Twilio jako przykład:

Zarejestruj konto Twilio i otrzymaj wirtualny numer.

Napisz logikę wybierania numeru za pomocą interfejsu API, ustawiając ją tak, aby podszywała się pod numer identyfikacyjny dzwoniącego.

Stuknij w Dzwonić przycisk, aby rozpocząć testowanie połączeń.

Należy pamiętać, że ta metoda wymaga weryfikacji prawdziwego imienia i nazwiska oraz jest zgodna z lokalnymi przepisami dotyczącymi komunikacji. Naruszenie tych zasad będzie skutkowało zablokowaniem dostępu do platformy.

Ucząc się, jak podrobić identyfikator dzwoniącego, zawsze pamiętaj, że ta technologia jest wykorzystywana do uzasadnionych celów, takich jak wyświetlanie przez firmy stałego numeru lub ukrywanie przez użytkowników swoich prawdziwych informacji. Używanie jej do oszustw, nękania lub wprowadzania innych w błąd jest nieetyczne i może naruszać prawo.

Część 6: Najlepsze aplikacje, które podszywają się pod identyfikator dzwoniącego

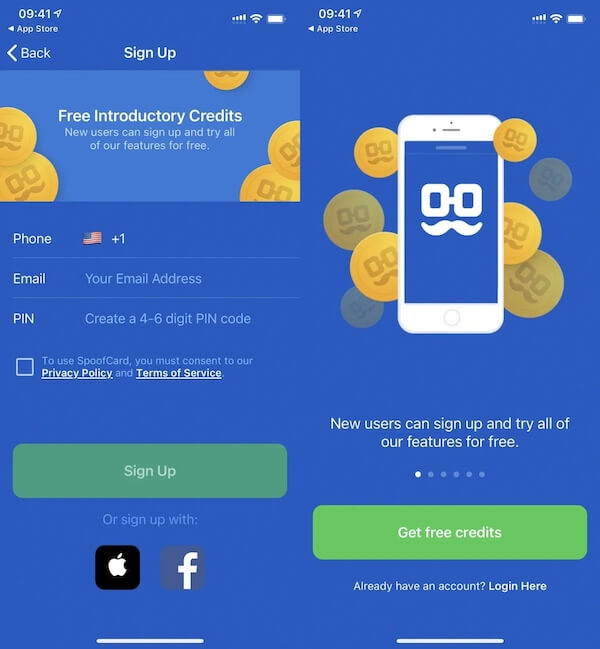

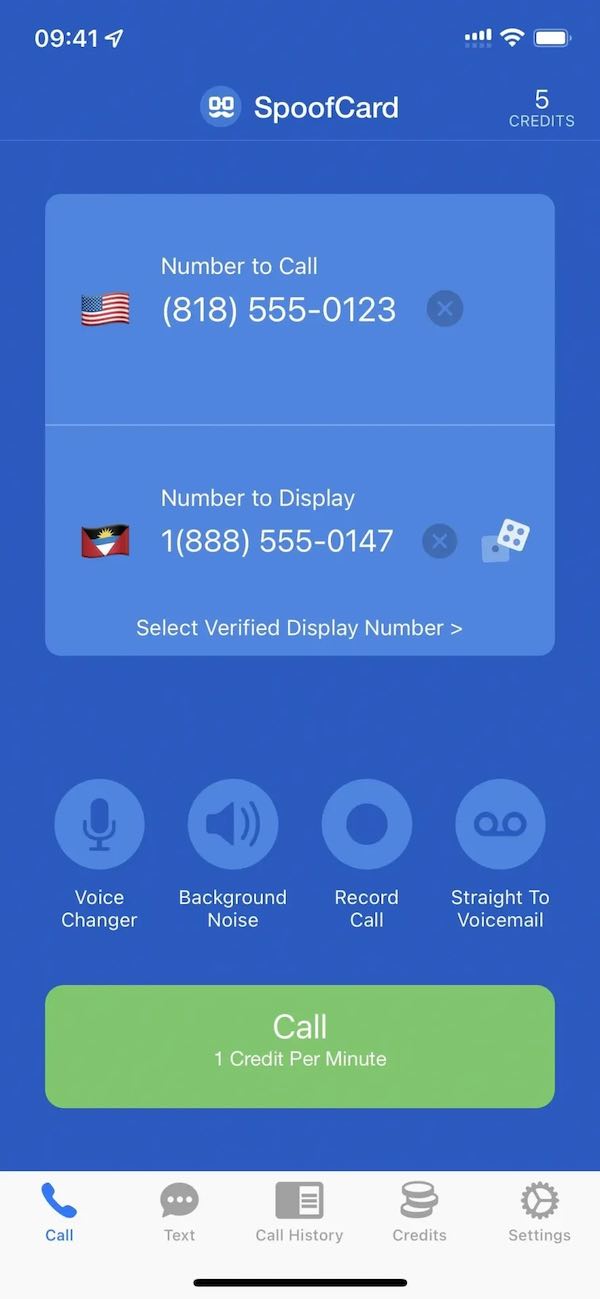

W dzisiejszym środowisku komunikacyjnym coraz więcej użytkowników korzysta z aplikacji do podszywania się pod identyfikator dzwoniącego, aby ukryć swoją prawdziwą tożsamość lub symulować określone numery. Jako jedna z najstabilniejszych i najpopularniejszych aplikacji do podszywania się pod inne na rynku, SpoofCard stała się preferowanym narzędziem dla wielu użytkowników, dzięki przyjaznemu interfejsowi i potężnym funkcjom.

Pobierz i zainstaluj to wysoko oceniane narzędzie do podszywania się pod rozmówcę. Następnie otwórz aplikację, zarejestruj nowe konto, używając numeru telefonu komórkowego lub adresu e-mail, i zaloguj się na platformie.

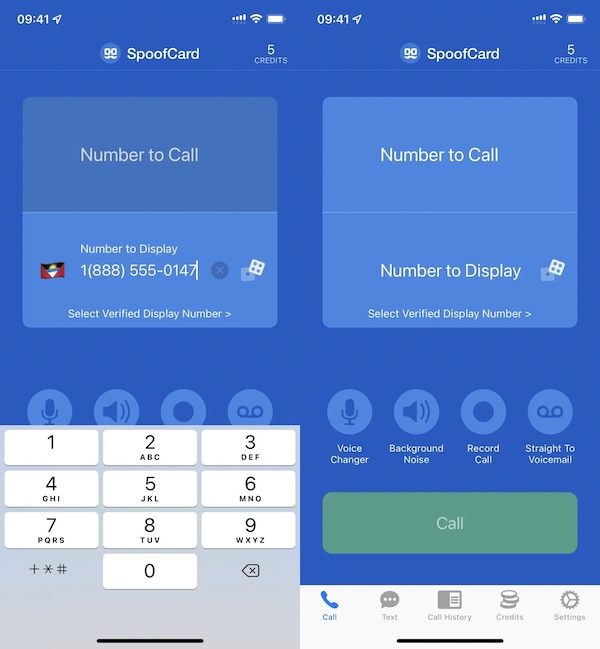

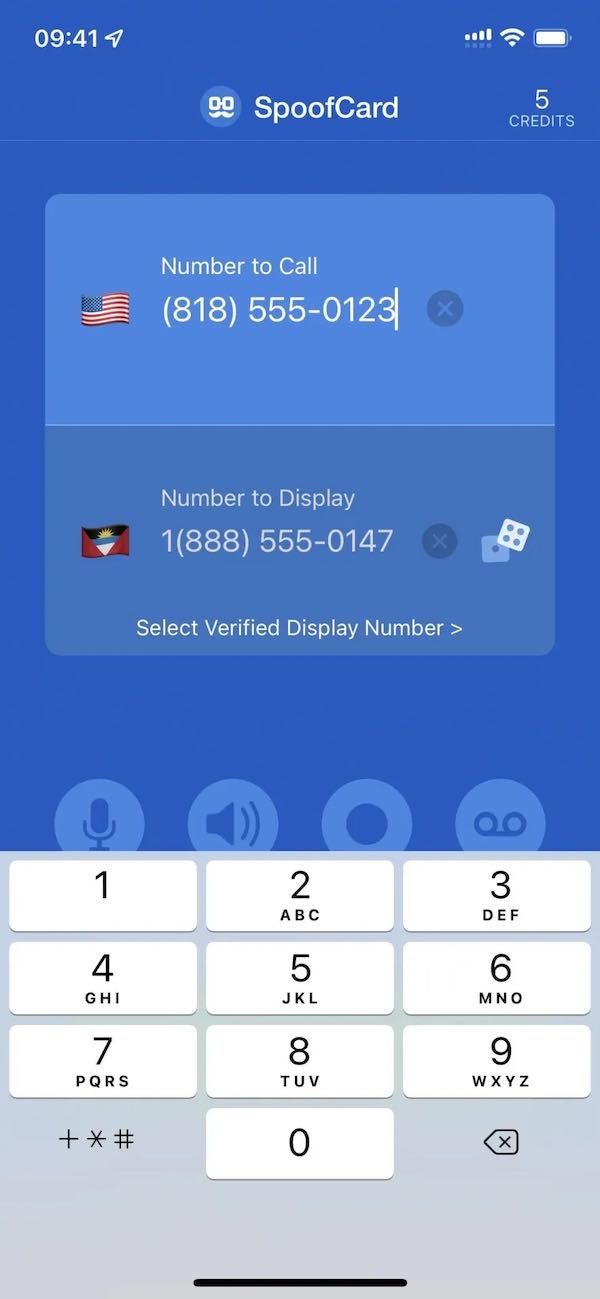

W głównym interfejsie kliknij Liczba do wyświetlenia i wprowadź dowolny numer, np. numer biurowy lub numer wirtualny, który chcesz wyświetlić na telefonie odbiorcy.

w Numer do zadzwonienia w sekcji wprowadź numer, pod który chcesz zadzwonić i upewnij się, że format jest poprawny. W tym kroku możesz włączyć Szum tła aby symulować dźwięki otoczenia, aby uczynić to parodiujące połączenie bardziej realnym. I włącz Nagraj rozmowę aby nagrać całą rozmowę.

Sprawdź, czy wszystkie ustawienia są prawidłowe, a następnie kliknij Dzwonić przycisk, aby sfałszować połączenie. Po zakończeniu połączenia możesz wyświetlić historię połączeń w Historia połączeń i pobierz pliki z nagraniami.

Dzięki SpoofCard możesz łatwo kontrolować swoją tożsamość dzwoniącego bez skomplikowanej technologii, uzyskując całkowite podszywanie się pod identyfikator dzwoniącego. Oczywiście zdecydowanie zalecamy korzystanie z takich narzędzi wyłącznie w uzasadnionych i zgodnych z prawem celach, takich jak badania rynku, demonstracje telefoniczne lub ochrona prywatności.

Wskazówka bonusowa: Zmień swoją lokalizację w dowolne miejsce

Oprócz fałszowania identyfikatora dzwoniącego za pomocą aplikacji do fałszywych połączeń, czasami możesz chcieć ukryć lub zmienić swoją bieżącą lokalizację, aby zapobiec śledzeniu. W tym momencie szczególnie ważne jest dobre narzędzie do symulacji lokalizacji. Zalecamy korzystanie z imyPass iLocaGo aby pomóc Ci ukryć swoją lokalizację i zapewnić kompleksową ochronę prywatności.

Ponad 4 000 000 pobrań

Możliwość zmiany lokalizacji GPS urządzeń iPhone i Android jednym kliknięciem.

Umożliwia ustawienie wirtualnej ścieżki ruchu symulującej rzeczywistą podróż.

Prosta obsługa, bez konieczności jailbreakingu i skomplikowanej konfiguracji.

Działa w aplikacjach społecznościowych, nawigacji mapowej i grach, aby w pełni spełnić Twoje wymagania.

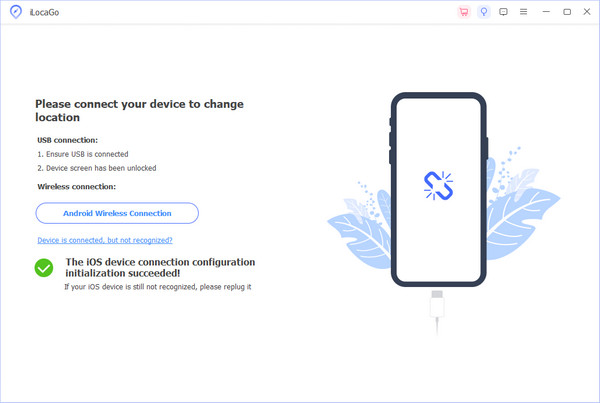

Zainstaluj iLocaGo na swoim komputerze (Mac i Windows), otwórz program, podłącz telefon do komputera za pomocą kabla i postępuj zgodnie z instrukcjami, aby dokończyć autoryzację zaufania lub potwierdzić połączenie.

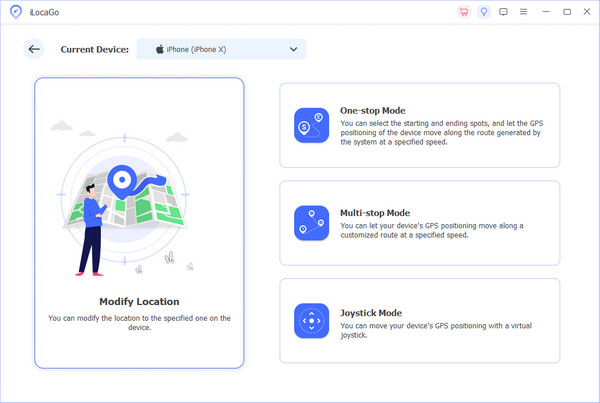

Aby kontynuować, wybierz Zmień lokalizację sekcji. Następnie wprowadź dowolną lokalizację na mapie głównego interfejsu, a system automatycznie zlokalizuje i wyświetli cel.

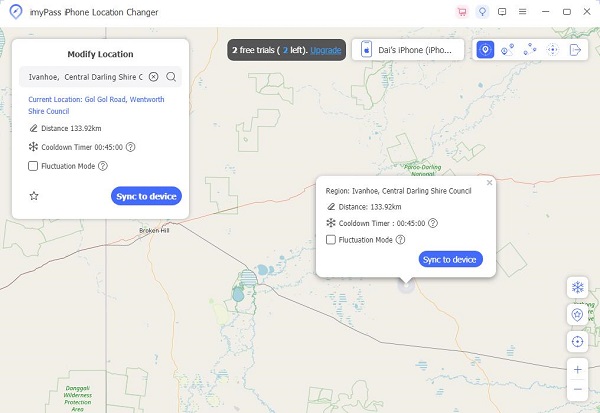

Kliknij Synchronizuj z urządzeniem przycisk. Lokalizacja telefonu natychmiast przeskoczy do wybranej lokalizacji, a efekt symulacji będzie natychmiast skuteczny. Sprawdź, czy Twoja lokalizacja uległa zmianie, otwierając mapę, platformę społecznościową lub inną aplikację opartą na lokalizacji na swoim telefonie.

Wniosek

Niezależnie od tego, czy robisz to dla żartów, prywatności czy ze względu na inne szczególne potrzeby, podszywanie się pod identyfikator dzwoniącego Oferuje niekonwencjonalną metodę komunikacji, a bezpłatna usługa podszywania się pod inne osoby jest łatwo dostępna. Warto jednak nauczyć się rozpoznawać i reagować na fałszywe połączenia. Jeśli oprócz numeru telefonu chcesz ukryć lokalizację swojego telefonu, wypróbuj… imyPass iLocaGo, co daje Ci swobodę kontrolowania swojego cyfrowego śladu bez ujawniania swojej prawdziwej lokalizacji.

Gorące rozwiązania

-

Lokalizacja GPS

- Najlepsze lokalizacje Pokemon Go ze współrzędnymi

- Wyłącz swoją lokalizację w Life360

- Jak zmienić lokalizację na iPhonie

- Recenzja iSpoofer Pokemon Go

- Ustaw wirtualne lokalizacje na iPhonie i Androidzie

- TikTok Śledź swoją lokalizację

- Monster Hunter Now Joystick

- Recenzja narzędzia do wyszukiwania lokalizacji IP

- Zmień lokalizację legend mobilnych

- Zmień lokalizację na Tiktok

-

Odblokuj iOS

-

Wskazówki dotyczące iOS

-

Odblokuj Androida